Medusa (หรือที่รู้จักว่า TangleBot) กำลังเพิ่มการโจมตีขึ้นในขณะนี้ โดยใช้การโจมตีแบบเดียวกันกับมัลแวร์ FluBot และได้กำหนดเป้าหมายไปยังอเมริกาเหนือและยุโรป โดยการโจมตีของ FluBot นั้นคือการส่งข้อความ SMS ไปยังเป้าหมายและแจ้งให้ติดตั้งแอป หากเหยื่อหลงเชื่อ มัลแวร์จะถูกติดตั้ง ซึ่งจะเพิ่มอุปกรณ์ที่ติดไวรัสไปยังบ็อตเน็ต จากนั้นจะตั้งค่าเกี่ยวกับการรับสิทธิ์ ขโมยข้อมูลธนาคาร ขโมยรหัสผ่านที่จัดเก็บไว้ในอุปกรณ์ และดึงข้อมูลส่วนบุคคลส่วนต่างๆ ออกไป

นักวิจัยเชื่อว่าผู้ไม่ประสงค์ดีของ Medusa เริ่มใช้การโจมตีนี้ หลังจากที่เห็นว่าการโจมตีของ FluBot แพร่หลายและประสบความสำเร็จอย่างมาก จุดเด่นของ Medusa อยู่ที่การใช้สคริปต์ 'Accessibility' ของ Android ในทางที่ผิด ซึ่งช่วยให้ผู้ไม่ประสงค์ดีดำเนินการต่างๆ ได้เหมือนกับว่าเป็นผู้ใช้งาน

โดยมีการกระทำดังนี้ :

- home_key – Performs HOME global action

- ges – Executes a specified gesture on the screen of the device

- fid_click – Clicks on the UI element with the specified ID

- sleep – Sleeps (waits) for the specified number of microseconds

- recent_key – Shows overview of the recent apps

- scrshot_key – Performs TAKE_SCREENSHOT global action

- notification_key – Opens the active notifications

- lock_key – Locks the screen

- back_key – Performs BACK global action

- text_click – Clicks on the UI element that has specified text displayed

- fill_text – Not implemented yet

โดยรวมแล้ว มันเป็นโทรจัน Banking ที่มีความสามารถสูงพร้อมคุณสมบัติการบันทึกคีย์ เช่น การถ่ายทอดสดวิดีโอ, การดำเนินการคำสั่งจากระยะไกล และอื่นๆ

ThreatFabric สามารถเข้าถึงแบ็กเอนด์ของมัลแวร์ และพบว่าสามารถแก้ไขฟิลด์ใดก็ได้บนแอปธนาคารในอุปกรณ์ คุณลักษณะนี้ช่วยให้มัลแวร์สามารถกำหนดเป้าหมายแพลตฟอร์มธนาคารได้เกือบทุกแห่งด้วยแบบฟอร์มการเข้าสู่ระบบ

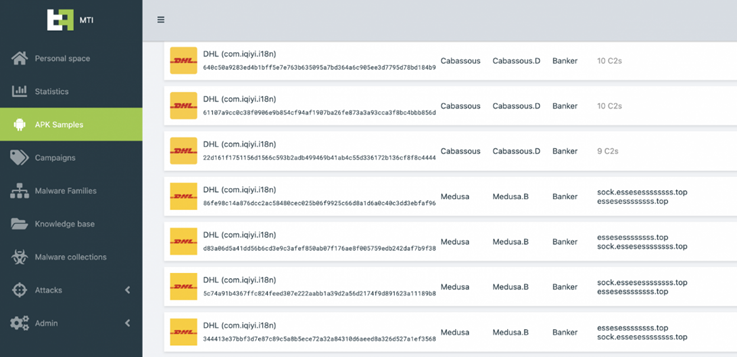

ฟิชชิ่งปลอมเพื่อขโมยข้อมูลประจำตัว มัลแวร์มักถูกกระจายโดยการปลอมเป็นแอป DHL หรือ Purolator นอกจากนี้ยังพบแพ็คเกจที่ปลอมเป็น Android Update, Flash Player, Amazon Locker และ Video Player

APK เหล่านี้ได้รับการติดตั้งด้วยตนเองโดยผู้ที่ตกเป็นเหยื่อซึ่งได้รับข้อความ SMS พร้อม URL ที่นำไปสู่ไซต์ที่ส่งแอป Android ที่เป็นอันตราย

Indicators of Compromise (IOCs)

SHA-256

- fe3d38316dc38a4ec63eac80e34cb157c9d896460f9b7b3bfbd2cec4e2cb8cdc

- d83a06d5a41dd56b6cd3e9c3afef850ab07f176ae8f005759edb242daf7b9f38

- e2db34355df77e3c95e291a1374e4ba6a75d0da471ab9f929b9ef3424f824421

- 75f1bebe19feba3914a7bbf95a8ce742cb709658c2105cf2ebe8cf7ef0c43f23

- b259fa47fc27728675a2629b98fbe4bb73c0b2216797a154f58c85f7578b3f4d

C2

- essesessssssss.top

- sock.essesessssssss.top:20027

- nmnmnmfsamsfan.xyz

- sock.nmnmnmfsamsfan.xyz:20027

- unknknknnkknkknnk.xyz

- sock.unknknknnkknkknnk.xyz:20027

- pembesir.xyz

- sock.pembesir.xyz:20027

- asfsafsakjfkjsa.xyz

- sock.asfsafsakjfkjsa.xyz:20027

คำแนะนำ: ไม่กดลิ้ง URL แปลกๆที่ส่งในรายชื่อผู้ติดต่อ และ ไม่ดาวน์โหลด APK จากเว็บไซต์ที่ไม่น่าเชื่อถือ

Ref : https://www.bleepingcomputer.com/news/security/medusa-malware-ramps-up-android-sms-phishing-attacks/

(IOCs)Ref: https://www.threatfabric.com/blogs/partners-in-crime-medusa-cabassous.html