นักวิจัยด้านความปลอดภัยทางไซเบอร์ได้ค้นพบ Rootkit บน Linux ตัวใหม่ชื่อ PUMAKIT ซึ่งมีความสามารถในการยกระดับสิทธิ์, ซ่อนไฟล์และไดเรกทอรี, หลบซ่อนตัวเองจากเครื่องมือของระบบ พร้อมทั้งสามารถหลีกเลี่ยงการตรวจจับได้ในเวลาเดียวกัน

PUMAKIT เป็น Rootkit แบบ Loadable Kernel Module (LKM) ที่มีความซับซ้อน ซึ่งใช้กลไกการหลีกเลี่ยงการตรวจจับ และยังคงสามารถสื่อสารกับเซิร์ฟเวอร์ควบคุมได้

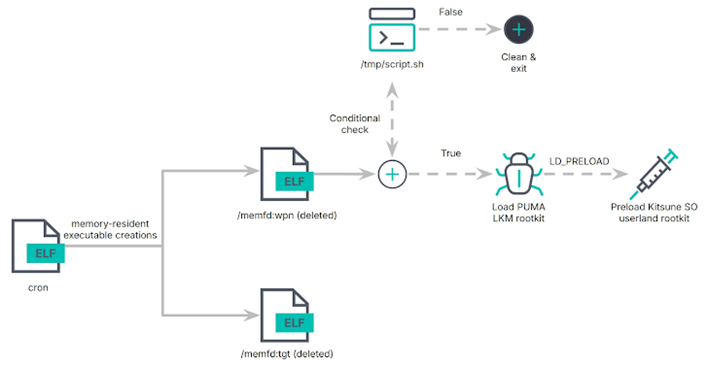

โครงสร้างภายในของมัลแวร์นี้เป็นแบบ Multi-stage Architecture ซึ่งประกอบด้วย Dropper Component ชื่อ "cron", Memory-resident Executables สองตัว คือ "/memfd:tgt" และ "/memfd:wpn", LKM

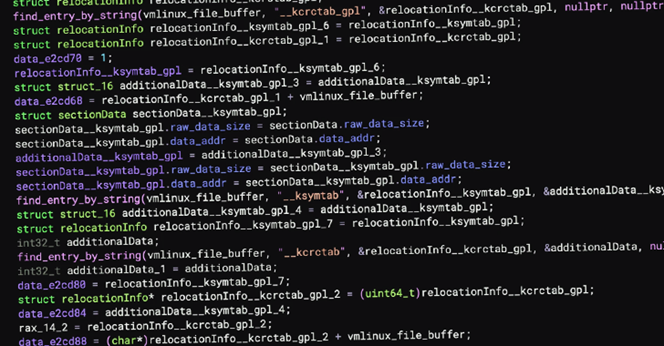

มัลแวร์ยังใช้ Linux Function Tracer (ftrace) เพื่อดักจับ System Calls มากถึง 18 รายการ และ Kernel Functions ต่าง ๆ เช่น "prepare_creds" และ "commit_creds" ซึ่งเป็นการเปลี่ยนแปลงพฤติกรรมหลักของระบบเพื่อให้บรรลุเป้าหมายของมัน

นักวิจัยพบว่ามีวิธีการเฉพาะที่ใช้ในการโต้ตอบกับ PUMA รวมถึงการใช้ rmdir() syscall เพื่อยกระดับสิทธิ์และใช้คำสั่งพิเศษเพื่อดึงข้อมูลการกำหนดค่าและข้อมูลขณะทำงาน

LKM Rootkit นี้ถูกออกแบบให้ทำงานแบบเป็นขั้นตอน จะทำงานเมื่อตรงตามเงื่อนไขที่กำหนดเท่านั้น เช่น การตรวจสอบ Secure Boot หรือความพร้อมใช้งานของ Kernel Symbol โดยเงื่อนไขเหล่านี้จะถูกตรวจสอบโดยการสแกน Linux Kernel และไฟล์ที่จำเป็นทั้งหมดจะถูกฝังไว้ใน dropper ในรูปแบบ ELF binaries

โปรแกรมปฏิบัติการ "/memfd:tgt" คือ Binary ของ Cron ใน Ubuntu Linux แบบดั้งเดิมโดยไม่มีการแก้ไขใดๆ ในขณะที่ "/memfd:wpn" เป็น Loader สำหรับ Rootkit โดยจะทำงานเมื่อตรงตามเงื่อนไขที่กำหนด สำหรับ LKM Rootkit นั้น จะมีไฟล์ SO ที่ฝังอยู่ ซึ่งใช้สำหรับโต้ตอบกับ Rootkit จาก Userspace

นักวิจัยสรุปว่า PUMAKIT เป็นภัยคุกคามที่ซับซ้อนและพรางตัวได้ดี โดยใช้เทคนิคขั้นสูง เช่น การดักจับ Syscall การทำงานในหน่วยความจำ และวิธีการเพิ่มสิทธิ์การเข้าถึงที่ไม่เหมือนใคร การออกแบบที่รองรับสถาปัตยกรรมหลากหลายนี้ แสดงให้เห็นว่ามัลแวร์ที่มุ่งโจมตีระบบ Linux มีความซับซ้อนมากขึ้นเรื่อยๆ

คำแนะนำ

- อัปเดตระบบปฏิบัติการและซอฟต์แวร์ให้เป็นเวอร์ชันล่าสุดเสมอ

- กำหนดสิทธิ์การเข้าถึงให้ผู้ใช้และโปรแกรมเท่าที่จำเป็นเท่านั้น

- ควบคุมการใช้ sudo และจำกัดสิทธิ์ของ sudoers

- ใช้ AppArmor หรือ SELinux เพื่อจำกัดการเข้าถึง System calls

Ref: https://thehackernews.com/2024/12/new-linux-rootkit-pumakit-uses-advanced.html